英语原文共 12 页,剩余内容已隐藏,支付完成后下载完整资料

Ad hoc网络实现

摘要

Ad hoc网络是一种面向移动主机的新型无线网络模式,与传统的移动无线网络不同,adhoc网络不依赖任何固定的基础设施。相反,主机相互依赖以保持网络连接。军事战术和其他安全敏感作战仍然是ad hoc网络的主要应用,但由于adhoc网络的独特性能,其商业化应用已成为一种趋势。设计这些网络的一个主要挑战是它们易受安全攻击。本文研究了ad hoc网络所面临的威胁和要达到的安全目标。我们确定了这种新的网络环境带来的新挑战和机遇,并探索了确保其通信安全的新方法。特别是,我们利用ad hoc网络固有的冗余性(节点间的多条路由)来防御拒绝服务攻击。我们还使用复制和新的加密方案(如阈值加密)来构建高度安全和高可用的密钥管理服务,这构成了我们安全框架的核心。

1概要

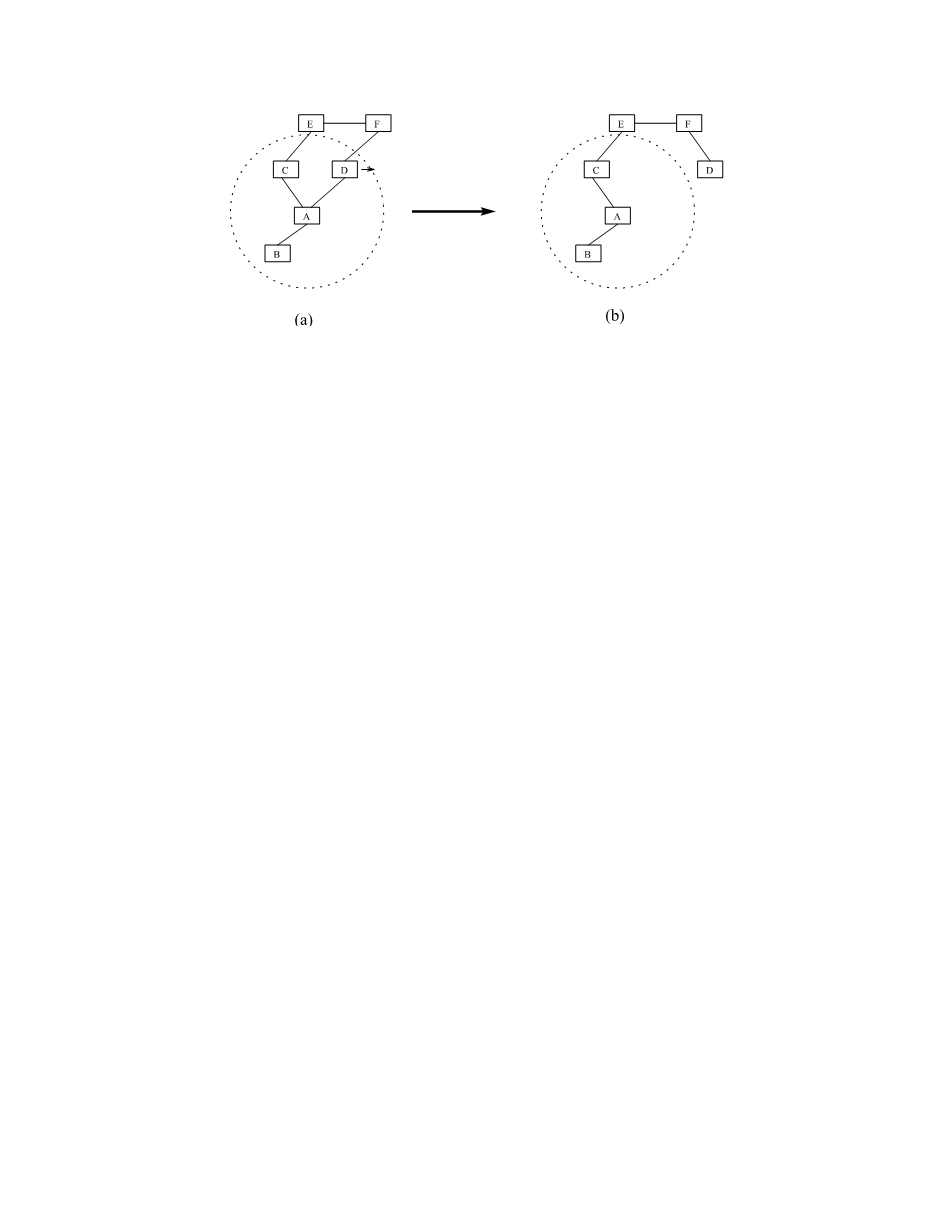

Ad hoc网络是一种新的移动主机(我们称之为节点)无线通信模式。在ad hoc网络中,没有固定的基础设施,如基站或移动交换中心。彼此无线电范围内的移动节点直接通过无线链路进行通信,而相距较远的移动节点则依靠其他节点作为路由器来中继消息。ad hoc网络中的节点移动性导致网络拓扑结构的频繁变化。图1显示了这样一个例子:最初,节点A和D之间有一个直接的链接。当D移出A的无线电范围时,链路断开。但是,网络仍然是连接的,因为A可以通过C、E和F到达D。

军事战术作战仍然是ad hoc网络的主要应用。例如,装备有无线通信设备的军事单位(如士兵、坦克或飞机)在战场上漫游时可以形成一个特别网络。特设网络也可用于紧急情况、执法和救援任务。由于ad hoc网络可以以相对较低的成本快速部署,因此它成为传感器网络或虚拟教室等商业用途的诱人选择。

1.1安全目标

安全性是ad hoc网络的一个重要问题,特别是对于那些安全敏感的应用。为了保证ad hoc网络的安全,我们考虑了以下属性:可用性、机密性、完整性、身份验证和不可否认性。

图1:A D hoc网络中的拓扑变化:节点A、B、C、D、E和F构成一个adhoc网络。圆圈代表节点A的无线电范围。网络最初的拓扑结构在(A)中。当节点D移出A的无线电范围,网络拓扑变为(b)中的一个。

可用性确保了网络服务在拒绝服务攻击下的生存性。可以在ad hoc网络的任何层发起拒绝服务攻击。在物理和媒体访问控制层上,敌方可以使用干扰干扰来干扰物理信道上的通信。在网络层,对手可以中断路由协议并断开网络连接。在更高层次上,对手可能会降低高层次的服务。其中一个目标是密钥管理服务,这是任何安全框架的基本服务。

保密性确保某些信息永远不会泄露给未经授权的实体。敏感信息(如战略或战术军事信息)的网络传输需要保密。向敌人泄露这些信息可能会产生毁灭性的后果。在某些情况下,路由信息也必须保密,因为这些信息可能对敌人在战场上识别和定位目标很有价值。

完整性保证正在传输的消息不会损坏。消息可能由于良性故障(如无线电传播受损)或由于对网络的恶意攻击而损坏。

身份验证使节点能够确保与之通信的对等节点的身份。没有身份验证,对手可以伪装一个节点,从而获得对资源和敏感信息的未经授权的访问,并干扰其他节点的操作。

最后,不可抵赖性确保消息的来源不能否认已发送消息。不可否认性对于检测和隔离受损节点非常有用。当节点a从节点B接收到错误消息时,不可否认允许a使用该消息指控B,并使其他节点相信B受到了危害。

某些应用程序还涉及其他安全目标(如授权),但本文不讨论这些问题。

1.2挑战

ad hoc网络的显著特点给实现这些安全目标带来了挑战和机遇。

首先,无线链路的使用使得ad hoc网络容易受到从被动窃听到主动模拟、消息重放和消息失真等链路攻击。窃听可能会让对方获得机密信息,从而违反机密性。主动攻击可能允许对手删除消息、插入错误消息、修改消息和模拟节点,从而侵犯可用性、完整性、身份验证和不可抵赖性。

其次,在物理防护相对较差的敌对环境(如战场)中漫游的节点,被攻击的概率不可忽略。因此,我们不仅要考虑来自网络外部的恶意攻击,还要考虑到受损节点从网络内部发起的攻击。因此,为了实现高生存性,ad hoc网络应该具有无中心实体的分布式体系结构。在我们的安全解决方案中引入任何中心实体都可能导致严重的漏洞;也就是说,如果这个中心实体遭到破坏,那么整个网络就会被破坏。

第三,ad hoc网络是动态的,因为其拓扑结构和成员的频繁变化(即节点频繁地加入和离开网络)。节点之间的信任关系也会发生变化,例如,当检测到某些节点被破坏时。与其他无线移动网络不同,例如移动IP[21,48,34],ad hoc网络中的节点可以动态地与管理域相联系。任何带有静态配置的安全解决方案都不起作用。我们的安全机制需要随时适应这些变化。

最后,一个ad hoc网络可以由数百个甚至数千个节点组成。安全机制应该是可伸缩的,以处理如此大的网络。

1.3范围和路线图

在ad hoc网络中,传统的安全机制,如认证协议、数字签名和加密,在实现通信的机密性、完整性、认证和不可否认性方面仍然发挥着重要作用。然而,这些机制本身并不完善。

我们进一步依靠以下两个原则。首先,我们利用网络拓扑中的冗余(即节点之间的多条路由)来实现可用性。第二个原则是信任的分配。尽管在ad hoc网络中,由于物理安全性和可用性较低,没有一个节点是可信的,但我们可以将信任分发给节点的聚合。假设任何t 1节点都不可能全部被破坏,那么至少t 1节点的一致性是可信的。

本文不讨论针对物理层和数据链路层的拒绝服务攻击。某些物理层对策,例如扩频,已经被广泛研究(例如,[44,6,42,17,37])。之后,在第2节中,我们将重点讨论如何防御针对路由协议的拒绝服务攻击。

所有基于密钥的密码方案(如数字签名)都需要密钥管理服务,该服务负责跟踪密钥和节点之间的绑定,并协助建立节点之间的相互信任和安全通信。我们将在第3节中讨论如何建立适合于ad hoc网络的密钥管理服务。我们在第四节介绍相关工作,在第五节结束。

2安全路由

为了实现可用性,路由协议应该对动态变化的拓扑和恶意攻击都具有健壮性。针对ad hoc网络提出的路由协议[30,25,43,32,49,16,23,35]能够很好地适应动态变化的拓扑结构。然而,据我们所知,它们中没有一个能够提供抵御恶意攻击的机制。ad hoc网络的路由协议仍在积极研究中。没有单一的标准路由协议。因此,我们的目标是捕获常见的安全威胁,并为安全路由协议提供指导。

在大多数路由协议中,路由器通过交换网络拓扑结构的信息来建立节点间的路由。这些信息可能成为恶意对手的攻击目标,而恶意对手则打算关闭网络。

路由协议有两个威胁源。第一种来自外部攻击者。通过注入错误的路由信息、重放旧的路由信息或扭曲路由信息,攻击者可以成功地对网络进行分区,或通过导致重传和无效路由向网络引入过多的传输负载。

第二种也是更严重的威胁来自受损的节点,这可能会向其他节点公布不正确的路由信息。检测这种不正确的信息是困难的:仅仅要求路由信息由每个节点签名是行不通的,因为被破坏的节点能够使用它们的私钥生成有效的签名。

为了抵御第一类威胁,节点可以像保护数据传输一样保护路由信息,即通过使用诸如数字签名之类的加密方案。然而,这种防御措施对来自受损服务器的攻击是有效的。更糟糕的是,正如我们所说,我们不能忽视节点在ad hoc网络中被破坏的可能性。在ad hoc网络中,由于其拓扑结构的动态变化,通过路由信息来检测受损节点也很困难:当发现一条路由信息无效时,受损节点可能会生成该信息,或者,由于拓扑结构的变化,该信息可能会变为无效。很难区分这两个威胁。

另一方面,我们可以利用ad hoc网络的某些特性来实现安全路由。注意,ad hoc网络的路由协议必须处理过时的路由信息,以适应动态变化的拓扑。受损节点生成的错误路由信息在某种程度上可能被视为过时信息。只要有足够多的正确节点,路由协议就应该能够找到绕过这些受损节点的路由。在ad hoc网络中,路由协议的这种能力通常依赖于节点间的固有冗余(多条,可能不相交的)路由。如果路由协议可以发现多个路由(例如,ZRP[16]、DSR[25]、TORA[32]和AODV[35]中的协议都可以实现这一点),那么当主路由出现故障时,节点可以切换到另一个路由。

分集编码[1]在没有消息重传的情况下高效地利用多条路径。其基本思想是通过附加的错误检测和纠正路径来传输冗余信息。例如,如果两个节点之间存在n条不相交的路由,则可以使用n-r信道来传输数据,并使用其他r信道来传输冗余信息。即使某些路由被破坏,接收器仍然可以使用来自附加r信道的冗余信息来验证消息并从错误中恢复消息。

3密钥管理服务

我们使用加密方案,例如数字签名,来保护路由信息和数据传输。使用此类方案通常需要密钥管理服务。

我们采用公钥基础设施,因为它在分发密钥和实现完整性和不可否认性方面具有优势。有效的密钥方案用于在节点相互认证并建立共享的秘密会话密钥后,保证进一步的通信安全。

在公钥基础设施中,每个节点都有一个公钥/私钥对。公钥可以分发给其他节点,而私钥应该对单个节点保密。有一个名为Certification Authority(CA)[11,47,26]的可信实体用于密钥管理。CA有一个公钥/私钥对,每个节点都知道它的公钥,并签署将公钥绑定到节点的证书。

受信任的CA必须保持在线以反映当前绑定,因为绑定可能会随着时间的推移而更改:如果所有者节点不再受信任或不在网络中,则应吊销公钥;节点可以定期刷新其密钥对,以减少对其私钥成功实施暴力攻击的机会。

在ad hoc网络中,使用单个CA建立密钥管理服务是有问题的。CA负责整个网络的安全,是网络的一个脆弱点:如果CA不可用,则节点无法获取其他节点的当前公钥或与其他节点建立安全通信。如果CA受到攻击并将其私钥泄漏给对手,则对手可以使用此私钥签署任何错误的证书,以模拟任何节点或吊销任何证书。

提高服务可用性的标准方法是复制。但是,CA的简单复制会使服务更易受攻击:任何拥有服务私钥的副本的破坏都可能导致整个系统崩溃。为了解决这个问题,我们通过让这些节点共享密钥管理职责,将信任分配给一组节点。

3.1系统模型

我们的密钥管理服务适用于异步ad hoc网络,即不受消息传递和消息处理时间限制的网络。我们还假设底层网络层提供可靠的linksi。整个服务都有一个

公钥/私钥对。系统中的所有节点都知道服务的公钥,并信任使用相应私钥签名的任何证书。节点作为客户端,可以提交查询请求以获取其他客户端的公钥,也可以提交更新请求以更改自己的公钥。

图2:密钥管理服务的配置:密钥管理服务由n个服务器组成。该服务作为一个整体,具有公钥/私钥对K/K。网络中的所有节点都知道公钥K,而私钥K被分成n个共享s1、s2、。,sn,每个服务器一个共享。每个服务器也有一个公钥/私钥对Ki/ki,并且知道所有节点的公钥。

在内部,我们的密钥管理服务具有(n,t 1)配置(nge;3t 1),由n个特殊节点组成,我们称之为服务器,它们位于一个ad hoc网络中。每个服务器也有自己的密钥对,并存储网络中所有节点的公钥。特别是,每个服务器都知道其他服务器的公钥。因此,服务器可以在它们之间建立安全链接。我们假设,在任何时间段内,在一定的持续时间内,敌方最多可以牺牲t台服务器。

如果服务器遭到破坏,则对手可以访问服务器上存储的所有机密信息。受损的服务器可能不可用或表现出拜占庭式的行为(即,它可以任意偏离其协议)。我们还假设对手缺乏破坏我们所使用的密码方案的计算能力。

如果以下两个条件保持不变,则维修是正确的:

bull;(健壮性)服务始终能够处理来自客户的查询和更新请求。每个查询总是返回与请求的客户端相关联的最后一个更新的公钥,假设此项上没有并发更新。

bull;(保密)服务的私钥从不向对手公开。因此,对手永远无法为错误的绑定颁发由服务私钥签名的证书。

3.2门限密码

在我们的密钥管理服务中,信任的分配是使用门限加密技术完成的[4,3]。(n,t 1)门限密码方案允许n方共享执行密码操作的能力(例如,创建数字签名),以便任何t 1方都可以共同执行此操作,而对于大多数t方来说,即使通过合谋也不可能这样做。

图3:阈值签名:给定一个由3个服务器组成的服务。设K/K为服务的公钥/私钥对。使用(3,2)门限密码方案,每台服务器获得私钥k的共享si。对于消息m,服务器i可以使用其共享si生成部分签名PS(m,si)。正确的服务器1和3都生成部分签名并将签名转发给组合器c。即使服务器2未能提交部分签名,c也能够生成由服务私钥k签名的m的签名hmik。

在我们的例子中,密钥管理服务的n个服务器共享签署证书的能力。为了使服务能够容忍t个受损的服务器,我们采用了(n,t 1)门限密码方案,并将服务的私钥k划分为n个共享(s1,s2。,sn),为每个服务器分配一个共享。我们称之为(s1,s2。,sn)k的(n,t 1)共享。图2说明了如何配置服务。

对于签名证书的服务,每台服务器使用其私钥共享为证书生成一个部分签名,并将该部分签名提交给合并器iii。使用t 1正确的部分签名,合并器能够计算证书的签名。然而,受损的服务器(最多有t个)不能自己生成正确签名的证书,因为它们最多可以生成t个部分签名。图3显示了服务器如何使用(3,2)门限签名方案生成签名。

在应用门限密码时,我们必须防范服务器受损。例如,受损的服务

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[239023],资料为PDF文档或Word文档,PDF文档可免费转换为Word

以上是毕业论文外文翻译,课题毕业论文、任务书、文献综述、开题报告、程序设计、图纸设计等资料可联系客服协助查找。