英语原文共 4 页,剩余内容已隐藏,支付完成后下载完整资料

关于“物联网和云的安全认证方案的注释服务器”

介绍

由于物联网(IoT)的快速发展[1],人们开始连接他们的许多个人嵌入式设备到互联网传输信息。例如,用户可以使用他/她的移动电话来控制在他/她的办公室中远程地到他/她的公司的一系列设备,即计算机,灯或空调。尽管物联网使得更加方便,但它仍然限制了其功能和嵌入式设备的计算能力。对于这个原因,人们会将它与云服务器相结合。云服务器是一个拥有更多资源和能力的平台可用。与云服务器合作,设备可以依靠云服务器的计算能力器件更适合在物联网中实际实现。因此,与此同时,越来越多的人可以毫不费力地使用其嵌入式设备获取不同类型的IoT服务。但是,身份验证和创建的会话在用户和服务器之间的关键是物联网中的两个问题

在2014年,Liao和Hsiao[2]提出了一种基于ECC的物联网验证方案。廖和小结合了他们的计划具有安全的ID-验证器传输协议并且集中于在射频识别之间可用的安全性(RFID)标签和服务器。 2014年,Turkanovićet al。 [3]提出了一种用户认证和密钥协商方案物联网智能卡。在Turkanović等人的计划中注册后,合法用户将获得一个智能卡来帮助他/她登录服务器。然而,Farash等人[4]指出Turkanović等人的计划有安全弱点和提出了一个新计划来改善Turkanović等人的计划同年。

2015年,Kalra和Sood [5]提出了物联网和云的认证和密钥协议方案基于“椭圆曲线密码学”的服务器[5-7]。 ECC的属性使Kalra和Sood的方案都有效和安全。在他们的方案中,用户和服务器可以首先彼此认证,然后协商一个短期会话密钥以使用。尽管Kalra和Sood的证明表明他们的方案实现相互认证和提供必要的通过安全分析的安全要求,我们发现其中的两个弱点:(1)相互认证失败,(2)会话密钥的雾度。这个缺点在第2节中详细论述和分析。在第3节,改进方案。最后,我们的结论在第4节中提供。

审查和分析Kalra和Sood的计划

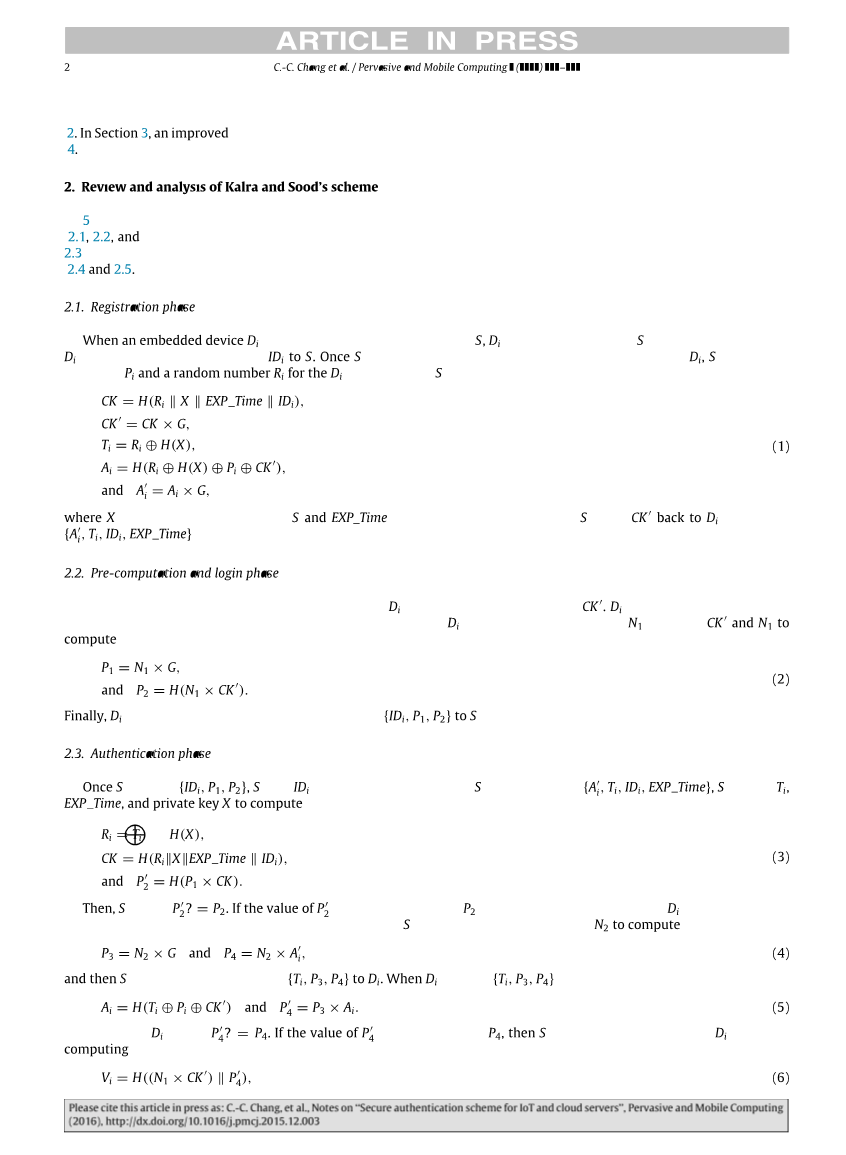

在本节中,我们首先介绍[5]中的每个过程。 Kalra和Sood的计划包括三个阶段,(1)注册,(2)预先计算和登录,以及(3)认证。 每个阶段的过程在第2.1,2.2和2.1节中描述2.3。 我们还指出他们的方案不能实现相互认证和会话密钥协商。 这个分析显示在2.4和2.5节。

注册阶段

当嵌入式设备Di希望从服务器S获得服务时,Di需要在该阶段向S注册。 因此,Di首先向S发送唯一标识IDi。一旦S接收到嵌入式设备Di的唯一标识,S生成a密码Pi和用于Di的随机数Ri。 随后,S计算

其中X是服务器S的私钥并且EXP_Time是过期时间。 最后,S将CK发送回Di,并存储{Ai,Ti,IDi,EXP_Time}。

预计算和登录阶段

在注册阶段之后,嵌入式设备Di获得认证令牌CK。 Di可以使用此认证令牌来计算认证所需消息。 首先,Di选择随机数N1,并且使用CK和N1计算

最后,Di向S发送用于下一阶段的认证所需消息{IDi,P1,P2}。

认证阶段

一旦S接收到{IDi,P1,P2},S就使用IDi来搜索自己的数据库。 如果S找到记录{Ai,Ti,IDi,EXP_Time},S可以使用Ti,EXP_Time和私钥X进行计算

然后,S检查P2? = P2。 如果P2的值不等于P2的值,则意味着嵌入式设备Di不是合法用户,并终止认证处理。 否则,S将选择一个随机数N2来计算

然后S向Di发送响应消息{Ti,P3,P4}。 当Di接收{Ti,P3,P4}时,它计算

随后,Di检查P4? = P4。 如果P4的值等于P4的值,则S是合法服务器。 因此,Di继续计算

并将Vi发送到S.当S接收Vi时,它将计算

并检查Vi ? = Vi。 最后,嵌入式设备Di将与服务器S共享会话密钥SK使用以下公式计算。

相互认证失败

在Kalra和Sood的方案中,作者声称可以通过计算公式(4)和来实现相互认证(5)并且检查P2? = P2和P4 = P4。 如果服务器和嵌入式设备是合法的,则建立等式,P2 = P2,P4 = P4。 推理过程如下所示:

然而,嵌入式设备不能计算Ai。 我们知道Ai = H(Ti PiCK),其中Ti和CK由服务器在认证阶段和注册阶段。 服务器为其生成密码Pi嵌入式设备,但不会将此值传递到该嵌入式设备。 因此嵌入式设备不能计算a正确的P4即使嵌入式设备合法也能通过验证。 因此,Kalra和Sood的方案无法实现相互认证。

会话密钥的混乱

在认证阶段之后,服务器和嵌入式设备可以共享会话密钥以加密所有后续消息。 会话密钥被计算为SK = H(X || IDi || N1 || N2)。 但是,服务器和嵌入式设备不能正确计算SK。 下面,我们分析如何计算双方的会话密钥。

对于服务器,该服务器可以在预计算和登录阶段期间接收{IDi,P1,P2},其中P1 = N1times;G,P2 = H(N1times;CK)。 根据椭圆曲线离散对数问题(ECDLP)[5]和单向散列的定义函数[8],服务器在计算上不可行以获得N1。 因此,服务器不能计算SK。

对于嵌入式设备,其可以接收{Ti,P3,P4},其中P3 = N2times;G和P4 = N2times;Ai。 根据同样的原因,嵌入式设备在计算上不可能获得N2。 此外,嵌入式设备不能获得私钥的服务器X.因此,嵌入式设备不能计算SK。

如上所述,Kalra和Sood的方案不能实现会话密钥协商。

提议的方案

为了克服第2节中讨论的弱点,我们提出一个简单的修改方案,构建三个阶段,(1)注册阶段,(2)预计算和登录阶段,以及(3)认证阶段。这里,我们省略每个阶段的复杂描述,因为我们的方案的基础是基于[5]。但是,我们仍然显示细节。此外,我们讨论Kalra和Sood的方案与我们提出的方案之间的差异。

如图1所示。 1,注册阶段由步骤1-3组成。在这个阶段,我们只修改参数Pi为H(Pi)在步骤2的Ai中。另外,服务器需要向用户发送H(Pi)。图4中的步骤4。 1是预先计算和登录阶段,它与Kalra和Sood的计划中的预计算和登录阶段相同。下一个,步骤5-10用于我们提出的方案中的认证阶段。在这个认证阶段,我们只修改参数Pi到步骤8的Ai中的H(Pi),即Ai = H(Ti H(Pi)oplus;CK)。服务器和嵌入式设备验证后彼此,它们可以协商一个短期会话作为H(IDi || N1times;N2times;G)。

定理1. 我们改进的方案具有相互认证的性质。

正确性。 在Kalra和Sood的方案中,嵌入式设备不能成功地计算Ai,导致相互之间的失败认证。 然而,在我们改进的方案中,嵌入式设备可以从步骤3和7接收H(Pi),CK和Ti。然后,嵌入式设备可以成功地计算Ai并验证等式P4? = P4成立。 因此,我们的改进方案可以实现相互认证。

定理2. 我们改进的方案具有会话密钥协议的属性。

正确性。 显然,如果服务器和嵌入式设备是合法的,则可以成功地计算会话密钥。因此,他们可以分别通过计算H(IDi || P1times;N2)和H(IDi || P3times;N1)来协商一个短期会话密钥。 从而,我们改进的方案可以实现会话密钥协商。

结论

在本文中,我们分析了由Kalra和Sood提出的IoT认证和密钥协商方案。 虽然他们方案使用椭圆曲线密码术来增强安全性,但它仍然遭受两个安全问题,即故障相互认证和会话密钥的混浊。 我们提供一个简单的修改方案来增强Kalra和Sood的计划。 应用定理1和2,我们改进的方案不仅解决了Kalra和Sood的两个安全问题方案,而且还继承了Kalra和Sood方案的优势。

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[25742],资料为PDF文档或Word文档,PDF文档可免费转换为Word

以上是毕业论文外文翻译,课题毕业论文、任务书、文献综述、开题报告、程序设计、图纸设计等资料可联系客服协助查找。